"אין לי כוח" התנשף עידוק, מזיע כולו. "מה קרה?" שאלתי אותו ממקום מרבצי על הפופים של מפקדת סייברסייבר. "למה אתה מזיז שקי מלח ממקום למקום?"

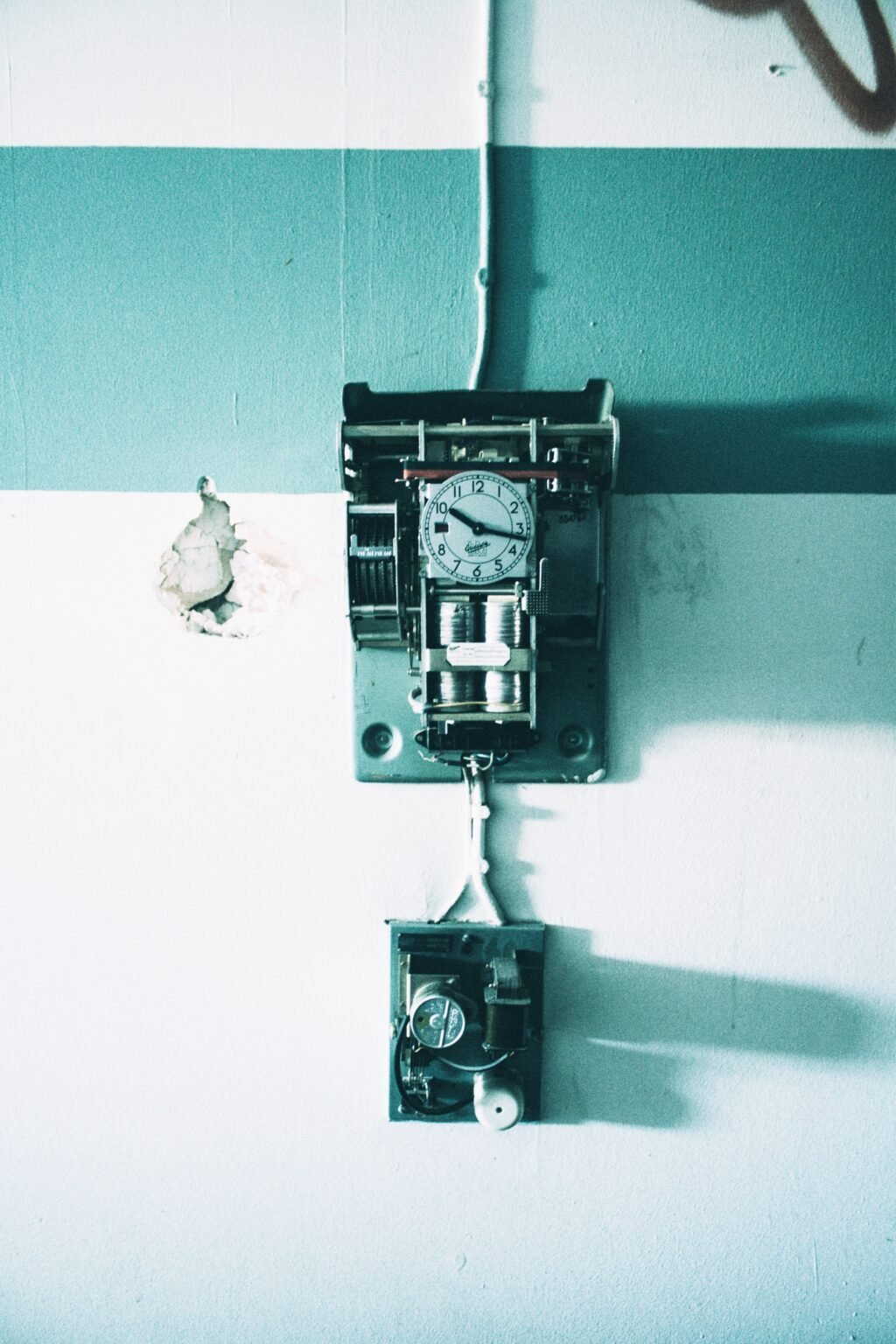

"כי מישהו צריך לשלם על השרתים", סינן עידוק, "אז אני עובד במכרות המלח כדי שלכם יהיה כסף לאלכוהול יקר ומאפים טעימים. אני סובל הכל בשבילכם. מזל, נגמרה המשמרת". ואז עידוק עשה משהו מאוד מוזר: הוא לקח כרטיס והצמיד אותו למכונה מרובעת, שצפצפה בעליזות.

"מה זה?", שאלתי.

"זה שעון נוכחות, פרחח הייטק יקר שלי. ככה המעביד במכרות המלח יודע שסיימתי לעבוד וכך הוא יוכל להשליש לידי כמה מעות". ענה עידוק וקרס על הפוף, מזהם אותם בזיעה מעורבת במלח.

שעון הנוכחות, אותו שריד קדמוני למכרות מלח ולמשרדים של המאה ה-20, נובע מדרישות החוק הישראלי ממעסיקים להחזיק תיעוד אמין של שעות העבודה של המועסקים. ברוב חברות ההייטק כבר לא משתמשים בשריד הארכיאולוגי, כיוון שאם אתה לא סומך על העובדים שלך שיעבדו בדיוק 8.75 שעות ביום, איך תוכל להפקיד בידיהם את סודות החברה שלך ומערכות של מיליונים? אבל באקלים הישראליאנה המקומי, שעון נוכחות הוא עדיין מראה נפוץ. אחרת איך המעביד ידע שעידוק לא מתבטל על הפופים במקום להעביר שק מלח מהמכרה אל המשאית?

פתאום נפתחה דלת המטבח, ריח מאפים נעימים התפשט בחלל האוויר ונעם רותם הגיח: "אם כבר העליתם את הנושא", אמר תוך כדי לעיסת מאפה פציח, "הידעתם שיש מאות חברות ישראליות שמשתמשות במערכת חיצונית של חברת רנעד כדי לנטר את שעות העבודה של העובדים?"

"רגע", אמרתי, "אז יש חברה ישראלית שיש לה גישה לנתונים של אלפי עובדים, כולל חברות מובילות ממש כמו מכרות מלח מגובשים בע"מ, כשהמידע הזה כולל גם את המיקום ושעות העבודה שלהם?"

"ברור" ענה נעם בחיוך עליז, "אבל אל דאגה! כתוב באתר החברה שעובדים בה 15 מפתחים והיא שמה ב'ראש מעייניה' (מרכאות במקור) את נושא ההובלה בתחום הפיתוח!"

"אבל אין בלינקדאין אף מתכנת שמזוהה כעובד שם!", זעקתי, "והאתר שלהם בכלל לא ב-https!"

"שום דבר לא יכול להשתבש פה", פיזם נעם בעליצות בעודו מנקה פירורי פחמימות מזקנו באמצעות מברשת זקן מוזהבת.

"צריך להקליט עוד פרק?", רטן עידוק בעייפות.

"תן לי להכין את כלי הפריצה שלי", אמר נעם, והתחיל לסובב את הידית שטוענת את הגנרטור שמפעיל את הדפדפן.

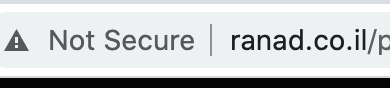

ואכן, בסריקה מהירה התגלה שכל המכשירים והמערכות של הנוכחות עובדים מול שירות אינטרנט אחד. השירות הזה בעצם מנהל את כל מסדי הנתונים – המכשירים, האפליקציות או התוכנות השונות שולחות לו מידע והוא מכניס את המידע הזה למסד הנתונים שלו.

שירות לכל – *זה* שירות!

בואו נעשה הפסקת שירותים. שירותים הם חלק מהעולם האינטרנטי כבר המון שנים. אנו משתמשים בשירותים כל הזמן: כאשר אנו כותבים טוקבקים, כאשר אנו עושים "לייק", כאשר אנו מסתכלים על תחזית מזג האוויר באתר החדשות. הכל מונע על ידי שירותים שנמצאים בשרתים שונים.

"שירות", כפי שהוא נקרא בשפת המפתחים, הוא תוכנה קטנה שיושבת על שרת ויודעת לקבל תנועה. למשל, אשר אנו כותבים טוקבק באתר חדשות כלשהו, הטוקבק מגיע לשירות, שמקבל את הטקסט, בודק לאיזו כתבה הוא מיועד ורושם אותו. כאשר מנהל האתר רוצה למחוק טוקבק או לערוך אותו, הוא ייכנס לתוכנת הניהול של האתר, זו תשלח הודעה אל השירות, תבקש את רשימת הטוקבקים ותציג אותם למנהל. המנהל יוכל לנסות למחוק טוקבק – תוכנת הניהול שלו תשלח הודעה לשירות "מחק את הטוקבק הזה והזה". השירות יבדוק אם המנהל אכן מורשה לבצע את הפעולה, ואם כן, יבצע אותה עבורו.

זה בדיוק מה שהיה באתר של חברת רנעד. בהבדל קטן אחד. ראשית, כל אפשרויות השירות – כלומר האפשרות לראות את כל רשימות העובדים, לבצע עדכונים, להוסיף הצהרות בריאות – הכל היה מוצג, בממשק גרפי נוח לצפייה, לכל מי שנכנס לכתבות אתר השירות באמצעות כלי הפריצה המשוכלל דפדפן.

זה כבר חמור. רשימת הפעולות שאדם יכול לעשות בשירות לא צריכה להיות גלויה באופן כזה. נכון, אבטחה באמצעות הסתרה זה לא רעיון טוב, אבל הפקרה באמצעות חשיפה זה גם לא המיקי הכי זוהר בכנסת.

בנוסף, כדי לא להקשות, המערכת לא דרשה כלל סיסמה או שם משתמש בפעולות השונות. כלומר, כל אחת שנכנסה לכתובת ההיא יכולה היתה לעבוד מולה. כך למשל, מי שנכנסה ל"קבל את כל העובדים" והכניסה את מספר החברה של רשת, קיבלה את רשימת העובדים המלאה של זכיינית הטלוויזיה. אבל לא רק את רשימת כל העובדים: מספרי העובד שלהם, מספרי הזהות שלהם, התפקיד שלהם וכו'. סקריפט קצר איפשר לכרות את המידע המעניין הזה, שהוא כמובן משהו שחברות ממש לא רוצות שיסתובב בחוץ.

כדי להוסיף ששון על שמחה, מסתבר שהאישורים הרפואיים ואישורים נוספים, שהוזנו למערכת על ידי עובדים שהעזו לחלות ולא להגיע למכרה המלח של המעביד, היו גלויים לחלוטין. וכשם שאפשר לקרוא, אפשר גם לכתוב. השירות הנפלא של חברת רנעד איפשר לבעל הדפדפן גם לשנות חלק מהנתונים.

שירותים המכילים מידע חייבים לבדוק אם מי שמשתמש בהם מורשה לבצע פעולות, בין אם מדובר בקריאה או בכתיבה. אבל האמת היא שגם אם השירות של רנעד היה טורח לבקש סיסמה מפצחנים חמושים בדפדפנים, זה לא היה עוזר. השרת שבבסיסו נמצא השירות הציג את רשימת הקבצים שלו באופן גלוי לכל מי שנכנס ישירות לשם המתחם שלו. ומה היה ברשימת הקבצים? קוד המקור של השירות – דבר שאיפשר לכל תוקפת לבחון את הקוד ולנצל את הפגיעויות הרבות שיש בו. אבל למה צריך את זה, בעצם, כשהשירות שיש על הרשת נותן את המידע לכל מי שיש לו דפדפן?

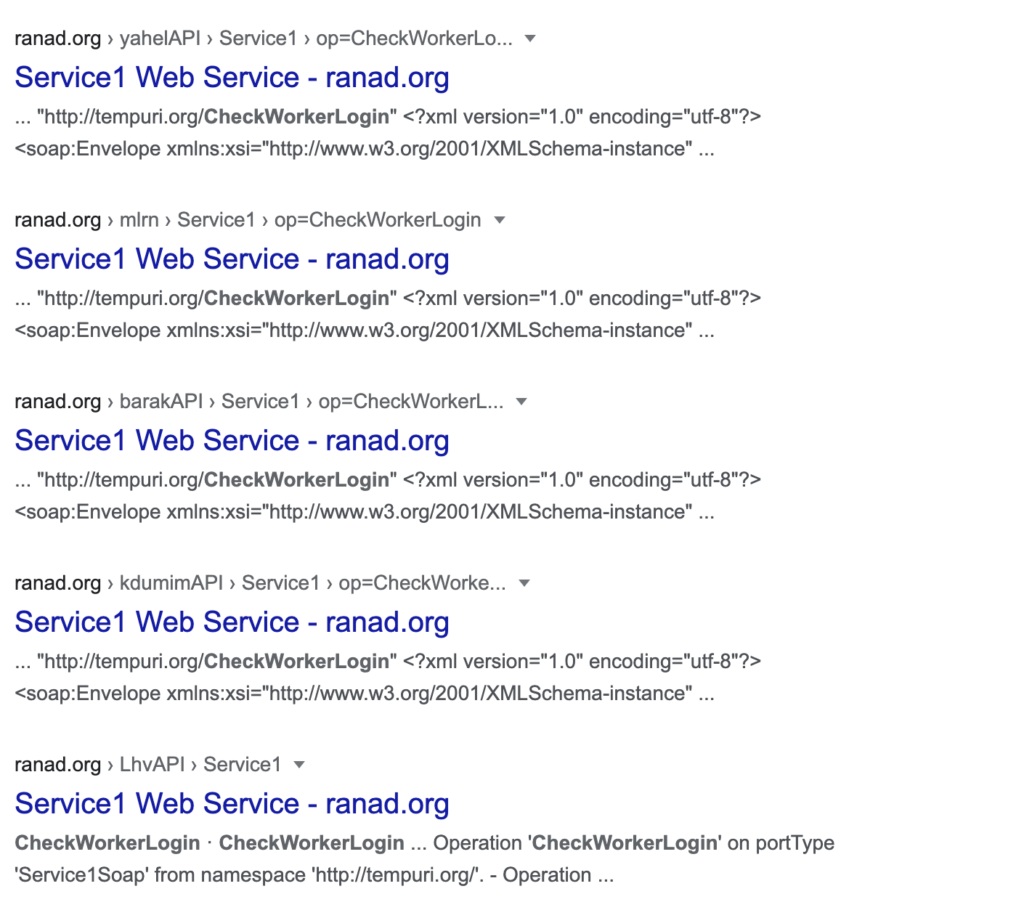

ואיך מגיעים לכתובת השרת שמכיל את השירות? אם לשרת יש שם מתחם – גוגל תגיע אליו. אם השרת הוא בכתובת IP או שאפילו לא זמין לדפדפן – סורקי רשת יגיעו אליו – כמו שודאן החינמי. במקרה הזה, כתובת ממשק הניהול של רנעד היתה גלויה לכל באמצעות גוגל:

"שירות ללא תחרות", אמר נעם, בעוד אני שוטף את העיניים באקונומיקה אחרי שראיתי חלק מהקוד של רנעד, ומציע: "אולי המסקנה היא להפסיק לעבוד במכרות מלח מודרניים שמחייבים אותך להשתמש בשעון נוכחות". עידוק מחה: "למה לזרות מלח על הפצעים?"

נעם איסגר הפירצה למערך הסייבר. הם לא חרוצים כמו עידוק שלנו, ורק לאחר מספר ימים מישהו שם התחיל לטפל בעניין. אני מקווה שהוא זכר קודם כל להעביר כרטיס נוכחות.

החוק הראשון של סייברקלאב: אל תספר ללקוחות שנפרצת

אבל זה לא נגמר פה. למרבה הצער, דיווח פשוט לא הספיק, וההתגלגלות של העניין מראה איזה קושי עצום עומד בפני חוקרי אבטחה כשהם מגלים פירצה, אפילו אם היא קלה מאוד להסבר ולהדגמה.

נעםר איסגר את הפירצה למערך הסייבר ב-29 בדצמבר. מערך הסייבר הודיע לו שהעניין בטיפול ושהפירצה נסגרה לאחר כמה שעות, וזה מעולה, חוץ מהעובדה שזה לא נכון – הפירצה עדיין היתה פתוחה לכל אחד. נעםר פנה שוב למערך הסייבר – והם בתורם אמרו לו שזה עדיין בטיפול. הימים חלפו להם, הגענו לינואר 2021 והפירצה – שכאמור חושפת פרטים רגישים ונמצאת גם בידי צד שלישי (אלו שדיווחו לנו) – עדיין גלויה.

זה השלב שבו אני נכנסתי לתמונה. אני עיתונאי ב"הארץ", והסיפור הזה יוצא בעיתון ככתבה. פניתי לחברת רנעד בבקשה לתגובה במייל. עבר יום ועוד יום ולא קיבלתי מענה. זה חריג. כשעיתונאי פונה אליך בבקשה לתגובה – אתה עונה. רנעד לא ענו. הרמתי טלפון, ענתה לי ״המזכירה של גרשון״, ביקשתי להעביר מיד בקשה לתגובה. היא אמרה שהיא תעביר את הפרטים. עבר יום ועוד יום. הפירצה פתוחה.

עברו שבועיים ללא תגובה, והתחלתי לפנות לקבל את תגובתם של כמה מהלקוחות של רנעד, ובהם ערוץ 13. אז הסתבר לי שרנעד לא טרחו כלל להודיע ללקוחות שלהם שהתגלתה אצלם פירצה. ערוץ 13, יאמר לזכותם המלאה, נחרדו ופעלו מיד לבירור העניין ("המערכת היתה בפיילוט למספר ימים, אולם משנודע לנו על כשל באבטחת המערכת, הפיילוט הופסק לאלתר", נמסר מהם). גם לקוחות אחרים שפניתי אליהם הגיבו בצורה דומה. או-אז, רנעד נזכרו שיש להם פירצה דחופה שיש לפתור, הפעם בצורת בעיית תדמית וחשיפה לתביעות על רשלנות מקצועית, ועיתונאי שצריך להגיב לו. סוף סוף.

"השמצות לא מבוססות"

תגובת רנעד מה-18.1.2021, ההדגשות שלי:

רנעד טק מאז הקמתה בשנת 2003 עושה מאמצים עילאיים לשמור על נתוני לקוחותיה באופן המאובטח והמקצועי ביותר. בהתאם למידע שהועבר לנו על ידי רשות הסייבר, זיהוי חולשת האבטחה התאפשר אך ורק פנימית על ידי לקוח האפליקציה שהינו איש סייבר, ובאמצעות הרשאה שניתנה על ידנו, בלעדיה לא ניתן היה לחדור מלכתחילה לשרת. להבנתנו, הפרטים המדויקים של החולשה והמידע שהועבר ע"י הלקוח לרשות הסייבר, נותרו בידי רשות הסייבר בלבד. יודגש כי פעלנו לבצע חסימה של המערכות באופן מידי, ובהמשך אף הוצאנו בשבוע שעבר גרסאות חדשות של אפליקציות הנוכחות שלנו. לצורך כך אף שכרנו את שירותיה של אחת מחברות אבטחת המידע המובילות בישראל והיא מלווה אותנו משלב תיקון החולשה שזוהתה, ובהמשך בביצור מערכות המידע של החברה.

עוד נציין, כי צר לנו מאוד שכתב "הארץ" בחר לפנות ישירות לכמה מלקוחותינו ולהצהיר בפניהם מפורשות וללא כל ביסוס כאילו המידע של עובדיהם נמצא בידי גורם שלישי עלום כלשהו, כאשר היה ידוע לו שמדובר בלקוח האפליקציה המסוים שאיתר את החולשה, ואשר הועבר רק לרשות הסייבר. ביכולתן של פניות לא מבוססות כאלה להנחית מכה אנושה על מוניטין של חברה קטנה, לאחר שבנתה אותו בעמל רב במשך שנים. אנו מצפים שעיתון מכובד כ"הארץ" לא ינצל את הכוח התקשורתי העצום שברשותו כדי לפגוע בעסקים הקטנים במדינת ישראל, העסוקים במאמצי הישרדות יומיומיים, ולא ייתן יד להשמצות לא מבוססות.

אני חושב שהתגובה הזו מדברת בעד עצמה – במיוחד החלק של זיהוי חולשת האבטחה שמתאפשר אך ורק על ידי אנשי סייבר. מעכשיו בכל פעם שאני אחפש משהו בגוגל או אשתמש בכלי הפריצה המשוכלל דפדפן, אני אחוש עצמי מאוד מאוד סייבר, כרגיל.

מה אפשר לומר כשאין מה לומר? כלום. אבל בכל זאת – אולי כדאי להתייחס לעובדות: שורת החולשות שהתגלו במערכת היא ארוכה וכואבת. אין ולא יכול להיות שום תירוץ לקחת שלושה שבועות לסגור דליפה שאפשר וצריך לסגור בעשר דקות, גם במחיר של השבתת המערכת. יתרה מזאת – טענת החברה שלא ניתן היה לחדור לשרת בלי אישור של החברה היא פשוט לא נכונה. כל גולשת, מהבית, באמצעות כלי הפריצה המשוכלל דפדפן, יכולה היתה לגשת לכל המידע של כל לקוחות החברה. העובדה שרנעד טוענים אחרת מעלה מספר תהיות מדאיגות מאוד לגבי ההבנה שלהם את מהות הפירצה ואת המציאות, ולחלופין, לגבי בחירתם המודעת להתעלם מהמהות הזו ולתת גרסה של מציאות חליפית שתקטין את ממדי הביזיון. בפועל, מדובר בכשל אחד ארוך ומתמשך, החל מהפיתוח הבעייתי שהתעלם מכל אספקט של אבטחה וכלה בטיפול בגילוי הפרצה שנע בין גרסאות מנותקות מהמציאות לבין שבועות ארוכים שבהם המידע נשאר חשוף למרות שהחברה ומערך הסייבר יודעים שהוא חשוף. לא ככה מנהלים מערכת. לא ככה מנהלים חברה.

רן בר-זיק הוא חבר מערכת סייברסייבר שלטענתו מתגורר ב"פתח תקווה". בשעות הפנאי הוא מפתח בחברת Verizon Media, כותב אתר internet-israel.com ועיתונאי בקפטן אינטרנט של "הארץ"; למעסיקים שלו אין קשר למידע ולדעות שמובאים ומובעים כאן 🖼️ תמונה ראשית: הרולד לויד בסרט Safety Last!