מתקפת כופרה על ספק תוכנה גורמת לפגיעה חמורה בתפקוד מערכת הבריאות הבריטית. 5 שנים אחרי ש-WannaCry הצפינה רבבות מחשבים וגרמה לדחיית טיפולים לא-דחופים והסטת אמבולנסים, נראה שה-NHS לא השכיל להיערך למשבר סייבר צפוי עד כאב כרוני

בשבע בבוקר ביום חמישי ה-4 באוגוסט הבחינה חברת Advanced במתקפה על שרתיה, שהתבררה בהמשך כמתקפת כופרה. כצעד מנע, החברה בודדה – כלומר ניתקה – את שירותי תוכנות הבריאות והסיעוד שהיא מספקת לשירות הבריאות הלאומי הבריטי NHS. הדבר הוביל לפגיעה חריפה בתפקוד שירותי החירום הרפואי במדינה.

נזקי המתקפה, שעדיין לא תוקנו במלואם, חשפו את חוסר המוכנות של NHS למשבר סייבר, רק חמש שנים אחרי המכה הכואבת שחטף במסגרת מתקפת WannaCry.

ארגוני בריאות הם יעד נחשק של מתקפות כופרה, שבהן מצפינים את מחשבי הקורבן ודורשים ממנו כופר תמורת מפתחות ההצפנה. סיבה אחת היא שהם פגיעים יותר, בגלל שילוב של תקשורת שוטפת עם גופים פנימיים וחיצוניים מרובים (מטופלים, בתי חולים, מרפאות, גופי חירום, ממשל, אקדמיה, מעבדות), מגוון מערכות ומכשירים שמתקשרים על גבי הרשת שהם לעתים קרובות ישנים או מורכבים מדי לעדכוני אבטחה תכופים, הפעילות מסביב לשעון והקריטיות שבפעילותם הרציפה והתקינה של המיכשור הרפואי שמחזיק אנשים בחיים.

הסיבה השנייה היא שבהיותם גופים שמספקים שירותים מצילי חיים בסיסיים וחיוניים, מנהליהם נמצאים תחת לחץ כבד יותר לשלם את הכופר ולהחזיר את המערכות לפעילות תקינה. בית חולים אי אפשר פשוט לכבות ולהדליק מחדש.

בתקופת הקורונה אמנם נרשמה ירידה במתקפות על גופי רפואה – קבוצת הכופרה מייז אפילו התחייבה פומבית לפסוח על ארגוני בריאות כל עוד המגיפה משתוללת – אבל הימים היפים הללו מאחורינו. "בפירוש הגענו לסיומה של הפסקת-האש שחלק מקבוצות הפשיעה יזמו בשלב מוקדם יותר במגיפת הקוביד", הגיב על המתקפה הנוכחית יואן פיטרס, מנהל סיכוני הסייבר בחברת ייעוץ הסיכונים קרול. מחקר של החברה מגלה שבין Q1-Q2 השנה נרשמה עלייה עולמית של 90% במספר ארגוני הבריאות שחוו מתקפות סייבר.

יפה כמו הלל יפה

מתקפת ההאקרים פגעה בתפקוד שירותי התוכנה רפואיים שאדוונסד מספקת ל-NHS במודל SaaS: אדסטרה, שמשמשת 85% משירותי 111 ונוגעת ב-40 מיליון מטופלים; קרנואוטס, שמשמשת לניהול תיקי מטופלי בריאות הנפש; קרסיס לבתי דיור מוגן; קרוסקר להוספיסים; סטאףפלאן לגופי סיעוד; אודיסי לתמיכה בקבלת החלטת קליניות; ואי-פייננשלז לניהול כספים ופיננסים.

מיד עם קבלת ההודעה מאדוונסד, רשויות הרפואה הודיעו במכתב פנימי לרופאי משפחה על העומס הצפוי בגלל התקלה. כבר בשלב הזה נרשם כשל חמור בניהול המשבר בהיבטי שקיפות, קשר עם הציבור ואמון הציבור: NHS הוא גוף ממלכתי שמספק שירותים מצילי חיים. כשמתרחשת תקלה חמורה בשירותי החירום שלו, מן הראוי שראש הארגון יוציא הודעה רשמית פומבית, יערוך מסיבת עיתונאים לענות על שאלות ויפתח קו חם לפניות הציבור בנושא. כל יועץ תקשורת יכול היה לחזות שמכתב כזה ממילא ידלוף מהר מאוד לתקשורת – מה שאכן קרה, כשמגזין רופאי המשפחה הבריטי פולס חשף את הסיפור באותו יום.

במכתבן דיווחו הרשויות על "שיתוק מערכת מוחלט" בגלל "סוגייה טכנית משמעותית". המשמעות היא ש-NHS לא נערך מראש עם מערכות חלופית, שניתנת להפעלה מהירה במקרה של תקלה במערכת הראשית. המטופלים חשו מהר מאוד את התקלה על בשרם עם עיכובים במענה מוקד החירום הרפואי 111 (המקביל של 101 בישראל). גם כשהמוקדנים כבר ענו, הם לא יכלו לבצע פעולות בסיסיות כמו שיגור אמבולנסים, הנפקת מרשמי חירום וקביעת תורים דחופים דרך המערכת הממוחשבת. רופאים בלפחות 9 מוסדות בריאות הנפש לא יכולים לגשת לתיקי המטופלים.

החלופה בשטח היתה מעבר לניהול הפניות על גבי נייר, קביעת תורים דחופים טלפונית במקום אינטרנטית, שליחת מידע רפואי לגבי המטופלים במסמך וורד באימייל, בקשה מרופאי המשפחה להימנע מהפניית מטופלים ל-111, הפנייה מעמודי השירות באתר לדרכים חלופיות לקבל את השירותים כמו התקשרות ישירות לרופאי המשפחה והפניה של הציבור לקו שירותי החירום הכללי 999.

תוצאות המתקפה הביאו את רשויות הבריאות להכריז על "אירוע המשכיות עסקית" – פגיעה ביכולת של הארגון להמשיך ולקיים באופן סדיר תהליכים עסקיים קריטיים, שבמקרה הזה הם קריטיים לא רק לארגון אלא גם לחיי אדם.

המערכת תחזור כשהיא תחזור, אם היא תחזור

היערכות מקדימה למשבר סייבר כוללת לא רק המשכיות עסקית מיידית, אלא גם חלופות לטווח ארוך במקרה של עיכוב מתמשך בהשבת המערכות הנפגעות לפעילות סדירה. במשבר הנוכחי, לא רק שההמשכיות העסקית לא הובטחה – אף אחד אפילו לא יודע להגיד מתי השירותים שקרסו יחזרו לפעול.

"פתרון [לתקלה] נמצא בטיפול דחוף אצל אדסטרה, ועם זאת, אין צפי למועד התיקון", נכתב במכתב לרופאים. במסמך FAQ באתר אדוונסד הודיעה החברה ש"עבור NHS 111 ולקוחות שירותים דחופים אחרים, אנחנו צופים שהתהליך ההדרגתי הזה [של החזרת המערכות לפעילות] יחל בימים הקרובים". המסמך, שצוטט על ידי מגזין פולס שבוע אחרי המתקפה, נעלם בינתיים מהאתר.

בהודעה סותרת שמסרה החברה באותו יום, היא ציינה שתוכניות החירום של מערכת הבריאות יצטרכו להמשיך לפעול "למשך לפחות שלושה עד ארבעה שבועות נוספים". מנהל אחד הגופים של NHS, ה-Oxford Health NHS Foundation Trust, סיפר במכתב לאנשי צוותו (שכמובן דלף לגרדיאן): "הורו לנו להיערך לשיתוק מערכת שעלול להימשך שבועיים באדסטרה, וייתכן שיותר משלושה שבועות בקרנואוטס".

במסמך FAQ העדכני שאדוונסד מפנה אליו באתרה היא כבר לא מתחייבת לדדליין: "אנחנו מבינים שלא כל צירי-הזמן של השבת השירותים לקדמותם הם אידיאליים. אנחנו לוקחים את האחריות שלנו כלפיכם מאוד ברצינות, ומצטערים וחשים אמפתיה עם השיבוש שחוויתם". ההתנצלות הזאת לא עוזרת למי שאינם יכולים לקבל שירותי חירום רפואיים, והמסמך כולו נראה כמו אלתור חפוז – הוא סותר הודעות קודמות, אין לו כותרת, אין תאריך, אין לוגו של החברה ואין איש מאדוונסד שחתום עליו – לא המנכ"ל ואפילו לא ה-CISO.

ב-25.8 כתבה החברה בדף עדכוני התקרית על המאמצים לשקם את המערכת, והודתה כי "בגלל מספר גורמים, זה יותר מורכב ממה שצפינו בתחילה". היום, חודש אחרי המתקפה, השירותים של אדוונסד טרם שבו לפעול באופן סדיר, ורופאים מזהירים שהטיפול בניירת שמצטברת בינתיים עלולה לקחת חודשים. ב-BBC דיווחו השבוע שהתחזית לחזרה לשגרה עומדת כעת על 3 חודשים.

הכשל ההסברתי-תדמיתי הזה מביך. במקום ש-NHS ידרוש מאדוונסד לסתום את הפה ולתת לו לנהל את האירוע, ויוציא הודעות רשמיות ובדוקות, שני הגופים משחררים נתונים סותרים בשלל ערוצים, פומביים ופנימיים, תוך זריעת כאוס, טרטור מטופלים ופגיעה באמון הציבור.

פדיון כופרות

ה-NHS כבר חווה משבר סייבר גדול, כאמור, כשהותקף באמצעות כופרת WannaCry במאי 2017. וואנהקריי התבססה על פירצת יום0 במערכת ההפעלה ווינדואוז, שה-NSA גילה ושמר לעצמו למטרות תקיפה, אולם הודלפה באפריל אותה שנה ע"י קבוצת התקיפה The Shadow Brokers. חודש לפני כן מיקרוסופט כבר הוציאה טלאי אבטחה לפירצה הזאת, אולם מנהלי מחשוב רבים לא עדכנו את המערכות שלהם.

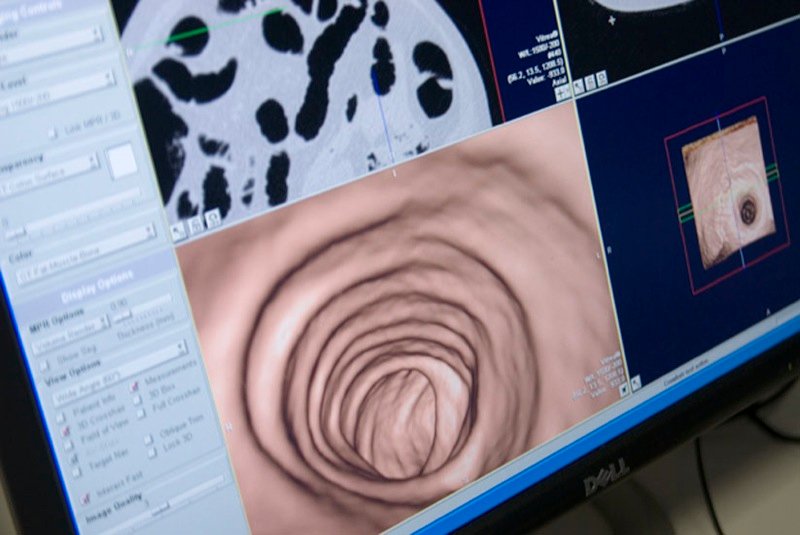

וואנהקריי הדביקה ותקפה 200 אלף מחשבים ב-150 מדינות ברחבי העולם, ובין השאר פגעה ברבבות מחשבים ומכשירים רפואיים, ובהם סורקי MRI ומקררי דם, בבתי חולים ובגופים נוספים של NHS. המתקפה אילצה בתי חולים לדחות טיפולים רפואיים לא דחופים ולשלוח אמבולנסים שהגיעו עם מטופלים לבתי חולים חלופיים.

מתקפות כופרה מיועדות על פי רוב לסחוט כספים מהקורבנות. תוכניות לניהול משברי סייבר כוללות בחירות טקטיות ואסטרטגיות לגבי מו"מ עם האקרים ותשלום כופר. בין השאר, שוקלים את הסכום המבוקש והעלות החלופית של אי תשלום, מורכבות פיצוח ההצפנה ללא קבלת המפתח מההאקרים, מידת הנזק שההאקרים יכולים לגרום אם לא יקבלו את מבוקשם (האם גנבו מידע שהם יכולים למכור או להדליף?), רמת האמינות של ההאקרים (האם ישחררו את המפתח או יברחו עם הכסף?) והאינטרסים שלהם (רווח כספי ישיר מתשלום הכופר? רווח כספי עקיף ממכירת מידע פרטי/מסחרי רגיש? פגיעה עסקית בשירות חברה מתחרה? פגיעה כלכלית ומוראלית מצד ישות מדינית עויינת?).

באדוונסד "מאמינים, בהתבסס על מודיעין איומים שסופק לנו על ידי הרגולטורים והיועצים המומחים שלנו, שהמוטיבציה [של התוקפים] היא פיננסית טהורה". אולם הם לא מרחיבים: האם ההאקרים דרשו כופר ובאיזה סכום, האם התנהל איתם מו"מ, מה החליטה החברה לעשות ומדוע, האם ההאקרים קיבלו את הכסף או לא, והאם הם שחררו את מפתח הפענוח, או שהחברה הצליחה לפצח את ההצפנה, או שהמחשבים עדיין מוצפנים והחברה מחפשת חלופות.

יואן פיטרס מחברת קרול אמר שבאירועי הכופרה הרפואיים שהוא חזה בהם, הטקטיקה היתה "סחיטה כפולה", שבה ההאקרים גונבים מהגוף המותקף מידע רפואי על מטופלים, מצפינים את מחשביו, ואז דורשים תשלום תמורת מפתח ההצפנה, ומאיימים גם לפרסם או למכור את המידע שגנבו אם לא יקבלו את הכופר; במקביל, ההאקרים סוחטים גם את המטופלים עצמם, שנדרשים לשלם בתמורה לאי-הפצת המידע הרפואי הרגיש עליהם.

האם ההאקרים של אדוונסד הגיעו למידע על מטופלים? בחברה אומרים רק ש"המומחים צד ג' שלנו מתקדמים מאוד בחקירת ההשפעות הפוטנציאליות על המידע כתוצאה מהתקרית", ומבטיחים ש"כשיהיה לנו מידע נוסף על גישה או גניבה של מידע, אנחנו נעדכן את הלקוחות כנדרש".

אדוונסד לא מתייחסים לנקודה חשובה נוספת בנושא הגישה למידע – סכנת השחתתו. האקרים זדוניים יכולים להחליט לשבש את הנתונים – למשל, לשנות מינוני תרופות או למחוק אזהרות על אלרגיה לתרופות. אם בית חולים ישתמש במידע המושחת, הדבר עלול לפגוע בבריאות המטופלים, עד כדי גרימת מותם.

תרימו ידיים, זה סייבר!

מתקפת וואנהקריי הובילה לדיון שהפך פוליטי על אי-מוכנותו של NHS למשברי סייבר. גם במתקפה הנוכחית יש מקום לבחון אם הרשויות התכוננו כראוי למשבר, אבל הפעם יש גם גוף מסחרי שצריך לעשות בדק בית.

כספק IT שמעורב במערכות מצילות חיים שיש בהן מידע פרטי ורגיש, אדוונסד צריכים לעמוד בסטנדרטים גבוהים של אבטחת מידע ומוכנות סייבר. במקרים מסויימים, האחריות על משבר סייבר תוטל לא רק על התאגיד, אלא גם אישית על חברי ההנהלה והדירקטוריון, אם בית המשפט יפסוק שהם לא עשו מאמץ סביר להיערך למשבר הסייבר ולצמצם את נזקיו לחברה, ללקוחות ולבעלי המניות.

מרגולטור הבריאות אפשר לצפות שידרוש רמחברות שמשרתות את המגזר הרפואי, ובמיוחד החלקים הקריטיים שלו, להתנהל בהתאם. חברות כאלו, שמהוות מטרה משמעותית להאקרים, צריכות לבנות תוכנית חוסן למשברי סייבר, כולל תרחישי פעולה ותגובה, ניהול משבר ושמירת רציפות עסקית – ולעבור תרגילי פתע לבדיקת המוכנות, בדיוק כמו תרגול שריפה או נפילת טילים.

עידו קינן הוא סמנכ"ל התוכן של סייטקטיק, חברה לייעוץ וניהול משברי סייבר 🗞️ הכתבה התפרסמה לראשונה ב"גיקטיים"' 2.9.2022 🖼️ תמונת שער: בדיקה רפואית (emanueletudisco photography cc-by-nc-nd)