בדיחה ישנה ומרובת גירסאות מספרת על קבוצה מאותגרת טכנולוגית שפותחת במתקפת וירוסים. המותקף מקבל מייל או הודעת סמס: "קיבלת עכשיו את וירוס אל-קעאדה. מאחר שאין לנו טכנולוגיה או נסיון בתכנות, הווירוס הזה עובד על אמון. אנא מחק את כל קבצייך והעבר את ההודעה לכל רשימת התפוצה שלך. תודה ואללה יברך אותך". פחות מצחיק, אבל מצחיק הרבה יותר, לגלות האקרים שמשתמשים בשיטה דומה – מתקפה באמצעות מכתבים מנייר שנשלחים במעטפה עם בול בדואר פיזי של פעם, ממש כמו העוקץ הניגרי לפני עידן האימייל.

מכתב שנשלח לתושבי שווייץ בנובמבר 24' מ-MeteoSwiss, משרד המטאורולוגיה והאקלימטולוגיה הפדרלי, הפציר בנמעניו להתקין "יישומון התרעות מזג אוויר קיצוני" חדש באמצעות קוד קיואר. היישומון דומה ל-Alertswiss, יישומון רשמי של משרד ההגנה האזרחית לעדכון אזרחים על סכנות שונות, אבל שמו נכתב בשינוי קל, ובחלק מהמכשירים האייקון שלו שונה.

NCSC, המרכז הלאומי לאבטחת סייבר בשווייץ, הזהיר שמדובר ברושעת אנדרואיד מוכרת שידועה בשמות Coper ו-Octo2. הרושעה, שנמכרת לנוכלים במודל של רושעה-כשירות (MaaS), צצה לראשונה באמצע 21', כשהיא מתחזה ליישומון הבנקאות של הבנק הדרום-אמריקאי Bancolombia, לפי מחקר של טים קימרו. עם התקנתה בטלפוני אנדרואיד, הרושעה מנסה לגנוב סיסמאות MfA ומידע רגיש מכ-400 יישומונים שונים, בהם יישומוני בנקאות, באמצעות השתלטות ויירוט של שיחות, סמסים והודעות פוש ומתקפת שכבת-על (overlay attack), שבה הרושעה פותחת חלון נוסף מעל חלון יישומון היעד.

"המכתבים נראים רשמיים עם הלוגו האמיתי של משרד המטאורולוגיה והאקלימטולוגיה, ולפיכך כאמינים. בנוסף, הנוכלים בונים לחץ במכתב כדי לפתות את האנשים לפעולות פזיזות", מסר ה-NCSC לרג'יסטר. בעוד עלות שליחת אימיילי-הונאה היא זניחה, בול לשליחת מכתב רגיל בשווייץ עולה 1.20 פרנק שוויצרי (כ-5 שקלים), מה שאומר שמדובר במתקפה ממוקדת על אנשים ספציפיים, "דיוג חנית" בשפה המקצועית, מסבירים ברג'יסטר.

"אם קיבלתם מכתב כזה, אתם יכולים לדווח עליו דיגיטלית ל-NCSC דרך טופס הדיווח", נכתב באתר המרכז. "לאחר מכן עליכם להשמיד את המכתב".

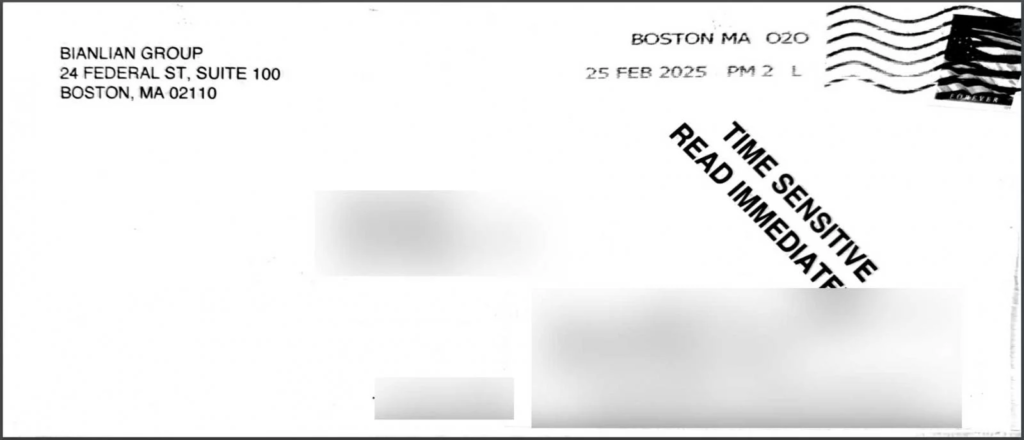

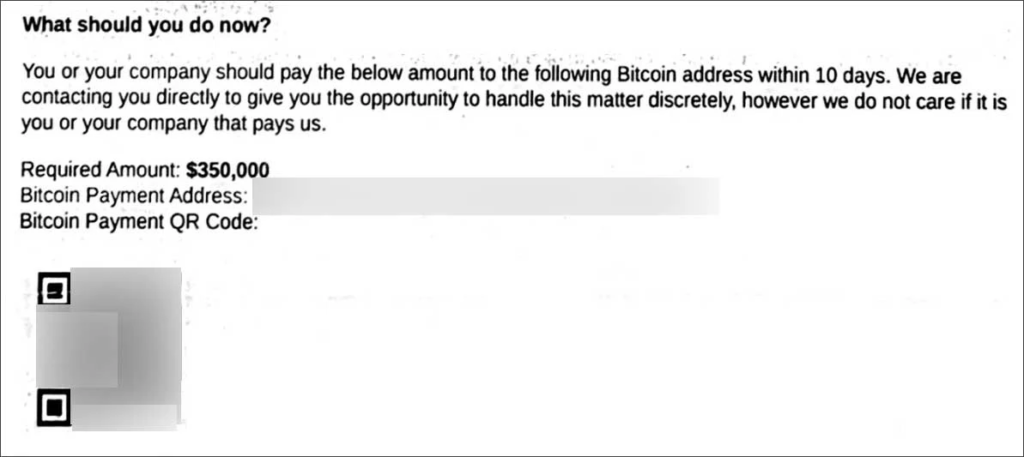

מתקפת סייבר מנויירת ומדוארת מתרחשת בימים אלה בארה"ב. שולחי המכתב מזדהים כקבוצת הכופרה הרוסית BianLian. המכתבים נשלחים מבוסטון, מסצ'וסטס, וממוקדים בחברי הנהלה של חברות – בעיקר במגזר הרפואי, לפי חוקרי ארקטיק וולף. במכתב מזהירים הקאקערים כי פרצו לרשתות התאגידיות של הנמענים וגנבו משם מידע רגיש. הם מאיימים להדליף את המידע תוך 10 ימים ממועד הגעת המכתב אם לא יקבלו את מבוקשם – כופר בסך 150-500 אלף דולר, לארנק ביטקוין שכתובתו מודפסת במכתב בטקסט ובקיוארקוד.

בליפינג קמפיוטר פנו לביאנליאן לברר אם הם עומדים מאחורי המכתבים, אבל לא קיבלו תגובה. חוקרי הסייבר של GRIT וארקטיק וולף מעריכים ברמה גבוהה של ודאות שמדובר בהונאה, שההאקרים לא משתייכים לקבוצת ביאנליאן ולא פרצו לרשתות התאגידיות, ושהם מנסים לגרום לחברות לשלם באמצעות הפחדה.

החוקרים מונים מספר ראיות נסיבתיות להשערה שלהם, ובהן היעדר תקדים של סחיטות על ידי קבוצות כופרה מוכרות בדואר פיזי; אי-תאימות בין השפה והתוכן של המכתבים לאלו של הודעות עבר של ביאנליאן, אשר התאפיינו במשפטים ארוכים ומורכבים יותר ובאנגלית כמעט מושלמת; אי-אספקת פרטי התקשרות של ההאקרים כמו כתובת אימייל או צ'ט ברשת-האפלה, והודעתם שאין בכוונתם לנהל מו"מ.

בכמה מהמכתבים כללו ההאקרים סיסמאות שלכאורה גנבו – מידע שאפשר למצוא בקלות במאגרי מידע של סיסמאות שדלפו. בניגוד למקובל, ההאקרים לא סיפקו ראיות לכך שהצליחו לפרוץ או לגנוב מידע. כנראה שיש להם סיבה טובה: בדיקות פורנזיות לא העלו כל סימני פריצה לרשתות התאגידים נמעני המכתבים.

ישנן מתקפות דואר פיזי קצת יותר, איך לומר, טכנולוגית. גופי ממשל מדינתיים ומקומיים בארה"ב קיבלו ב-18' מכתבים, שהתברר שמקורם בסין. בתוך המעטפות היו דיסקים, ועליהם קבצי וורד במנדרינית נגועים בסקריפטי ויז'ואל בייסיק זדוניים.

חוקרי IBM X-Force Red הציגו ב-19' מתקפת ראווה בשם warshipping, שבה שולחים בדואר חבילות לבתים ולמשרדים של מנכ"לים, כשבתוכן מחשבים זעירים זולים ומרושתים היטב, שאפשר להחביא בתוך חפצים כמו דב צעצוע. מטרת המחשבים היא לפרוץ לרשתות אלחוטיות בסביבתם. המנכ"לים לא נדרשו לפתוח את החבילות או אפילו להכניס אותן – מספיק שהן בטווח הקליטה של הווייפיי כדי לבצע את זממן.

Warshipping allows cybercriminals to ship hacking devices directly to their targets — remotely and without detection. Find out what IBM's X-Force Red learned when they infiltrated corporate networks with their own warship devices. https://t.co/09V8ShS6ae #IBMSecurity pic.twitter.com/WmjEtPpNUh

— IBM News (@IBMNews) August 7, 2019

ויש מי שהשתמש בדואר פיזי להתגוננות סייבר. ג'ימי קרטר, הנשיא ה-39 של ארה"ב, התראיין ל"Meet the Press" ב-14', שנה אחרי חשיפת תוכניות המעקב הבלתי-חוקיות של NSA על ידי אדוארד סנואודן, ומתח ביקורת על השימוש לרעה בכלי המעקב המתוחכמים של סוכנות הביון האמריקאית.

"למעשה, את יודעת, חשתי שההתקשרויות שלי ככל הנראה מנוטרות. וכשאני רוצה לתקשר עם מנהיג זר בפרטיות, אני מדפיס או כותב מכתב בעצמי, שם אותו בדואר ושולח אותו", אמר הנשיא לשעבר לעיתונאית אנדריאה מיטשל, "כי אני מאמין שאם אני שולח אימייל, הוא ינוטר".

עידו קינן הוא משהו באינטרנט ומגיש-שותף של הפודקאסט הפופולרי סייברסייבר 🗞️ תמונת שער: תיבות דואר פרוצות 🖼️ Derek Bridges cc-by-nc-nd